FashionPro

Best choice perfect for your home

newsletter

Sign up for our newsletter

By jThemes Studio . All rights reserved.

FashionPro

Best choice perfect for your home

-

2

-

aldo leather shoes

aldo leather shoes$67.05

$102.50 -

barbour grey t-shirt

barbour grey t-shirt$36.05

-

Sub Total$210.5

-

-

-

Epro

Epro

Theme

-

Epro

Epro

Theme

discover our story

we love colours of fashion

Praesent volutpat ut nisl in hendrerit. Vestibulum ante ipsum isul primis in faucibus orci luctus et ultrices posuere cubilia Curaemil Etiam porttitor, lacus in luctus molestie, libero justo ullamcorper nulla, sed lacinia erat metus eget diam. Morbi volutpat lectus sit amet diam vestibioas smipirl sullom.

hipster style 2015

new trending

Popular Our Product

we provide what things you need

News

Latest posts from our blog

Get In Touch With Us

Contact for us here

headquater

123 King St, Melbourne VIC 3000, Australia

(+0084) 9673 123 765

hello@eprotheme.com

service office

35 Lincoln St, Green Bay, WI, United States

(+0084) 5564 6371 4829

support@eprotheme.com

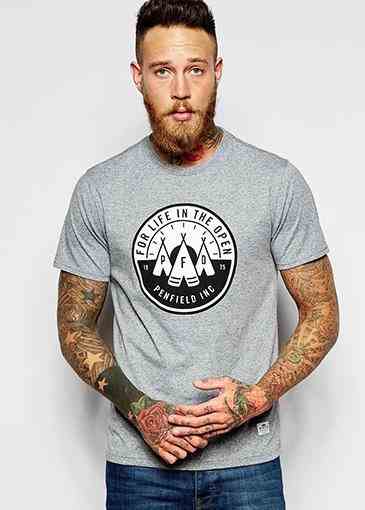

white beard t-shirt

- 04 Review(s)

- Add Your Review

$45.05

- Modeled in size S.

- Shoulder seam to hem measures approx 58" / 147 cm in length

- Model Measurements: Height 5'9" / 175 cm, Waist 26" / 66 cm, Bust 32" / 81 cm, Hips 34.5" / 88 cm

This is a demo shop, the actual product is available for order on Amazon.com.

- Modeled in size S.

- Shoulder seam to hem measures approx 58" / 147 cm in length

- Model Measurements: Height 5'9" / 175 cm, Waist 26" / 66 cm, Bust 32" / 81 cm, Hips 34.5" / 88 cm

This is a demo shop, the actual product is available for order on Amazon.com.

- Modeled in size S.

- Shoulder seam to hem measures approx 58" / 147 cm in length

- Model Measurements: Height 5'9" / 175 cm, Waist 26" / 66 cm, Bust 32" / 81 cm, Hips 34.5" / 88 cm

This is a demo shop, the actual product is available for order on Amazon.com.

NEWSLETTER

Subscribe to the Epro mailing list to receive updates on new arrivals, special offers and other discount information